В наше время, когда сеть стала неотъемлемой частью нашей повседневной жизни, все более усиливается волнение относительно безопасности. Особую тревогу вызывают неизвестные устройства, которые могут проникать в нашу сеть и представлять угрозу для нашей конфиденциальности и безопасности. Такие странные устройства могут быть установлены как в офисных сетях, так и в личных домашних сетях. Но как их обнаружить и избавиться от них?

Во-первых, для начала следует обратить внимание на любые подозрительные признаки, которые могут указывать на наличие неизвестных устройств в сети. Они могут проявляться в виде необычной активности, необъяснимых сбоев в работе сети или устройств, а также появления непонятных или незапланированных устройств в списке подключенных к сети.

Во-вторых, важно использовать современные средства и методы защиты сети от таких устройств. Регулярное обновление и настройка сетевого оборудования, установка антивирусных программ и брандмауэров, блокировка внешнего доступа к сети через непроверенные устройства — все это поможет улучшить безопасность сети и снизить риск проникновения неизвестных устройств.

- Угроза безопасности: неизвестные устройства в сети

- Как распознать неизвестные устройства

- Потенциальные угрозы и риски, связанные с неизвестными устройствами

- Советы по предотвращению внедрения неизвестных устройств в сеть

- Защита от странных устройств в сети

- Технические средства защиты от странных устройств

- Анализ и мониторинг сетевой активности для обнаружения странных устройств

Угроза безопасности: неизвестные устройства в сети

Современный цифровой мир стал очень сложным и разнообразным. С каждым днем увеличивается количество устройств, подключенных к интернету, и не все из них можно назвать безопасными. В сети присутствуют множество неизвестных устройств, которые становятся настоящей угрозой для безопасности данных и личной информации.

Неизвестные устройства могут быть различными: от несертифицированных «умных» домашних устройств до преднамеренно злонамеренных эксплойтов. Они могут нести в себе вирусы, шпионское ПО и другие виды вредоносных программ. Более того, такие устройства могут использоваться в качестве мостйков, чтобы проникнуть на другие устройства в сети.

Основная проблема заключается в том, что многие пользователи не осознают опасность, которую неизвестные устройства представляют. Они быстро устанавливают новую технику, не проверяя ее безопасность, и даже не задумываются о возможных последствиях. Однако, такой подход может привести к серьезным проблемам, когда личные данные попадают в руки злоумышленников.

К счастью, есть несколько способов защитить себя от угрозы, создаваемой неизвестными устройствами. Во-первых, следует быть бдительным при покупке новой техники. Необходимо изучить ее происхождение, безопасность и отзывы других пользователей. Кроме того, рекомендуется использовать надежное антивирусное ПО, которое поможет обнаружить и удалить вирусы и другие вредоносные программы.

Также очень важно устанавливать обновления ПО для всех устройств, подключенных к сети. Это поможет закрыть уязвимости и уменьшить риск, связанный с неизвестными устройствами. И конечно же, нельзя забывать о том, что безопасность в сети – это процесс, требующий постоянного внимания и активных действий.

Как распознать неизвестные устройства

Неизвестные устройства, внедряющиеся в сеть, могут представлять серьезную угрозу безопасности данных и нарушать работоспособность системы. Для защиты от таких устройств необходимо научиться распознавать их на ранних стадиях. В этом разделе рассмотрим несколько подходов, которые помогут вам определить наличие неизвестных устройств в вашей сети.

1. Сканирование сети — один из наиболее эффективных способов выявления неизвестных устройств. Используйте программы для сканирования сети, которые просканируют все подключенные устройства и предоставят вам подробную информацию о них. Обратите внимание на устройства, которые вы не распознаете или которые вызывают подозрение.

2. Мониторинг трафика — анализ трафика в сети может помочь выявить неизвестные устройства. Установите программы для мониторинга трафика, которые будут анализировать все данные, проходящие через сеть, и искать аномалии. Обращайте внимание на подозрительные запросы или необычные данные, которые могут указывать на наличие неизвестных устройств.

3. Изучение логов — проверьте логи системы и устройств на наличие неизвестных записей. Часто неизвестные устройства пытаются подключиться к сети, и такие попытки могут быть зарегистрированы в логах. Изучите логи на наличие подозрительных или неизвестных устройств и примите меры по их блокировке.

4. Проверка физических подключений — иногда неизвестные устройства внедряются в сеть физически, путем подключения к сетевому оборудованию. Регулярно проверяйте все физические подключения на наличие неизвестных устройств или проводов, которые вы не установили.

5. Развитие системы мониторинга — усовершенствуйте свою систему мониторинга и защиты, чтобы иметь возможность быстро распознавать и блокировать неизвестные устройства. Регулярно обновляйте программы и системное оборудование, чтобы быть на шаг впереди потенциальных угроз.

Соблюдение вышеуказанных рекомендаций поможет вам распознавать и предотвращать вторжение неизвестных и странных устройств в вашу сеть, обеспечивая безопасность и надежность работы системы.

Потенциальные угрозы и риски, связанные с неизвестными устройствами

Неизвестные или странные устройства, внедряющиеся в сеть могут представлять потенциальную угрозу и создавать риски для безопасности. Вот несколько примеров таких угроз:

|

1. Вредоносное программное обеспечение (малварь) Неизвестные устройства могут содержать в себе вредоносное программное обеспечение, такое как троянские программы, шпионское ПО или программы-вымогатели. Когда такие устройства подключаются к сети, они могут распространяться на другие компьютеры и устройства, крадя или повреждая данные. |

|

2. Сетевые атаки Неизвестные устройства могут быть использованы злоумышленниками для осуществления сетевых атак, таких как атаки отказом в обслуживании (DDoS) или взлом сетевой инфраструктуры. Это может привести к проблемам с доступностью сети или потере конфиденциальности данных. |

|

3. Нарушение конфиденциальности данных Неизвестные устройства могут быть способными перехватывать и получать доступ к конфиденциальным данным, таким как пароли, личная информация или корпоративная информация. Это может повлечь за собой утрату конкурентных преимуществ или нарушение законодательства о защите данных. |

|

4. Уязвимость сетевой инфраструктуры Неизвестные устройства могут использоваться злоумышленниками для обхода сетевой защиты и получения доступа к защищенным системам. Это может привести к компрометации всей сети и дальнейшему распространению атаки. |

Для защиты от потенциальных угроз, связанных с неизвестными устройствами, рекомендуется использовать современные средства безопасности, такие как межсетевые экраны, антивирусное ПО, межсетевые экранирующие устройства и многофакторную аутентификацию. Также важно обновлять программное обеспечение и прошивки устройств, а также осуществлять регулярные аудиты безопасности сети.

Советы по предотвращению внедрения неизвестных устройств в сеть

В современном цифровом мире защита от внедрения неизвестных устройств в сеть становится все более актуальной задачей. Возрастающее количество различных устройств и множество уязвимостей создают опасность для безопасности данных и конфиденциальности. Чтобы предотвратить внедрение неизвестных устройств в сеть, рекомендуется следовать нескольким простым советам.

1. Правильно настроить беспроводную сеть. Защитите свою Wi-Fi сеть паролем и используйте надежные методы шифрования данных. Ограничьте доступ к роутеру, запретив удаленное управление и установку новых устройств.

2. Используйте сильные пароли. Пароли должны быть длинными, содержать различные символы (буквы верхнего и нижнего регистра, цифры, специальные символы) и быть уникальными для каждого аккаунта.

3. Обновляйте программное обеспечение. Большинство производителей регулярно выпускают обновления для исправления уязвимостей. Устанавливайте обновления как можно быстрее и регулярно проверяйте наличие новых версий.

4. Установите брандмауэр (фаерволл). Брандмауэр помогает контролировать и фильтровать входящий и исходящий трафик. Настройте его правильно, блокируя подозрительные подключения и устройства.

5. Проводите регулярные проверки на наличие уязвимостей. Используйте специализированные программы для обнаружения неизвестных устройств или воспользуйтесь услугами профессиональных специалистов.

6. Определите политику использования устройств. Ограничьте доступ к сети только для авторизованных устройств и разрешайте подключение только для сертифицированной техники. Установите процедуры для добавления новых устройств и удаления устаревших.

7. Обучайте сотрудников безопасности. Регулярно проводите тренинги и обучения по вопросам информационной безопасности, чтобы сотрудники были осведомлены о потенциальных угрозах и могли принимать соответствующие меры безопасности.

Внедрение неизвестных устройств в сеть может привести к утечке данных, краже информации или другим серьезным проблемам. Предотвращение внедрения таких устройств является важной частью охраны информационной безопасности. Следуя данным советам, вы сможете снизить риск таких инцидентов и обеспечить безопасность вашей сети.

Защита от странных устройств в сети

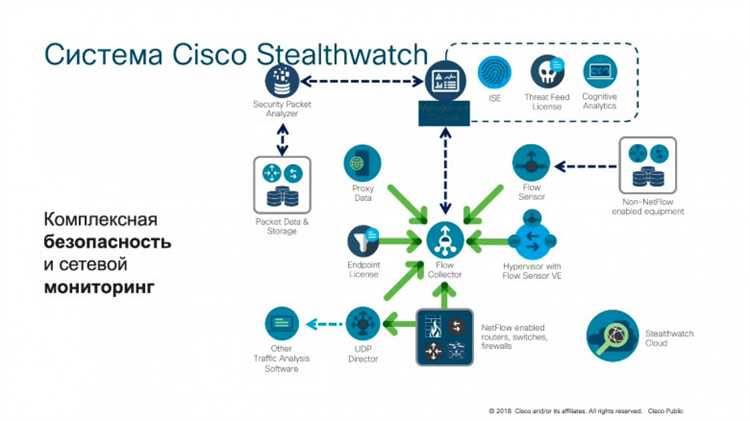

Для защиты от странных устройств в сети необходимо принять ряд мер предосторожности. Во-первых, рекомендуется регулярно анализировать сеть с помощью специальных программ, например, с помощью программного обеспечения для обнаружения неизвестных устройств. Такие программы могут помочь идентифицировать подозрительные устройства и принять меры по их блокировке.

Во-вторых, необходимо создать политику безопасности, которая включает в себя требования к использованию только авторизованных устройств в сети. Это может быть реализовано с помощью применения технологии контроля доступа на основе MAC-адресов, которая позволяет разрешить доступ только определенным устройствам.

Кроме того, рекомендуется мониторить сетевой трафик и регистрировать все активности неизвестных устройств. Это поможет выявить аномалии и своевременно принять меры по их блокировке.

Надежная защита от странных устройств в сети требует комплексного подхода. Важно также обеспечить регулярные обновления программного обеспечения и аппаратных средств сети, чтобы минимизировать риски возникновения уязвимостей, которые могут быть использованы для проникновения в сеть.

Технические средства защиты от странных устройств

С появлением все большего количества неизвестных и странных устройств, внедряющихся в сеть, важно обеспечить их защиту и предотвратить негативные последствия для системы.

Одним из эффективных технических средств защиты от странных устройств является использование антивирусных программ. Они способны выявить и блокировать вредоносные компоненты, которые могут быть присутствовать на устройствах.

Дополнительно, рекомендуется использовать брэндмауэры, которые контролируют и фильтруют сетевой трафик. Они способны обнаруживать и блокировать подозрительные попытки доступа к системе со стороны неизвестных устройств.

Важно также установить механизмы контроля и аудита системы, чтобы иметь возможность отслеживать и анализировать активность всех устройств, подключенных к сети. Это позволит своевременно выявлять неизвестные и странные устройства и принимать соответствующие меры.

Регулярное обновление программного обеспечения и операционных систем также является важным шагом для защиты от странных устройств. Это позволит закрыть известные уязвимости и предотвратить возможные атаки.

В случае обнаружения неизвестных устройств, рекомендуется сотрудничать с профессионалами в области кибербезопасности. Они могут предоставить консультации и помощь в раскрытии и нейтрализации угроз.

Наконец, следует помнить о важности регулярного обучения и повышения уровня осведомленности о различных видов угроз, а также о способах их нейтрализации. Только так можно эффективно обеспечить защиту от странных устройств и сохранить безопасность сети.

Анализ и мониторинг сетевой активности для обнаружения странных устройств

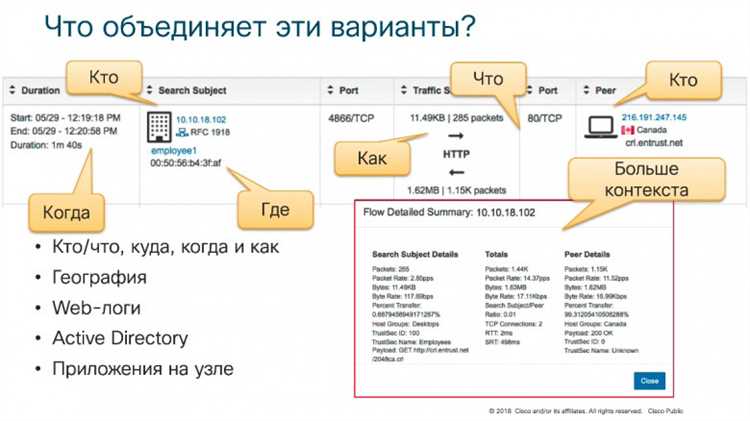

Для анализа сетевой активности можно использовать различные инструменты и методы. Один из подходов — это мониторинг сетевого трафика. При помощи таких инструментов как Wireshark или tcpdump возможно получить детальную информацию о передаваемых пакетах и анализировать их содержимое.

Основной целью анализа сетевой активности является выявление необычного поведения или устройств, которые не соответствуют ожидаемым шаблонам. Например, если в сети обычно присутствуют только компьютеры и принтеры, а вдруг появляется новое устройство, которое отправляет или получает подозрительные данные, это может быть признаком вторжения или наличия вредоносного ПО.

Одним из методов обнаружения странных устройств является анализ IP-адресов. В сети должны присутствовать только определенные диапазоны адресов, и если обнаруживается IP-адрес, которого не должно быть в сети, это может свидетельствовать о наличии неизвестного устройства.

Также можно анализировать сетевые порты, на которые устройства подключаются. Если устройство использует необычные порты или пытается установить соединения с закрытыми портами, это может быть признаком подозрительной деятельности.

Кроме того, особое внимание следует уделить анализу данных, передаваемых устройствами. Если данные, которые отправляются или получаются устройствами, содержат незнакомые или странные строки, это также может быть признаком наличия неизвестных устройств.

Для обнаружения странных устройств эффективно использовать специализированные системы мониторинга сетевой активности, которые автоматически анализируют данные и выделяют подозрительные устройства. Такие системы обладают мощными алгоритмами обнаружения и могут быть настроены для определения специфических шаблонов или поведения устройств в сети.

Важно отметить, что анализ и мониторинг сетевой активности для обнаружения странных устройств должен быть проведен постоянно, так как новые устройства могут появляться в сети в любое время. Также следует регулярно обновлять используемые инструменты и алгоритмы для эффективного обнаружения и предотвращения угроз.